La Minaccia Invisibile che Mette a Rischio i Tuoi Dati Ogni Giorno

Nel 2025, gli attacchi informatici hanno raggiunto livelli senza precedenti. Secondo i dati più recenti, il numero di vittime di ransomware è aumentato del 70% rispetto al 2024, mentre gli attacchi di phishing potenziati dall'intelligenza artificiale sono cresciuti del 180%.

Che tu sia un privato, un professionista o un'azienda, comprendere le minacce più diffuse e sapere come difendersi è fondamentale per proteggere i tuoi dati, il tuo denaro e la tua identità digitale. In questa guida completa, analizzeremo i 6 attacchi informatici più comuni del 2025 e ti forniremo strategie concrete per difenderti efficacemente.

I 6 Attacchi Informatici Più Pericolosi del 2025

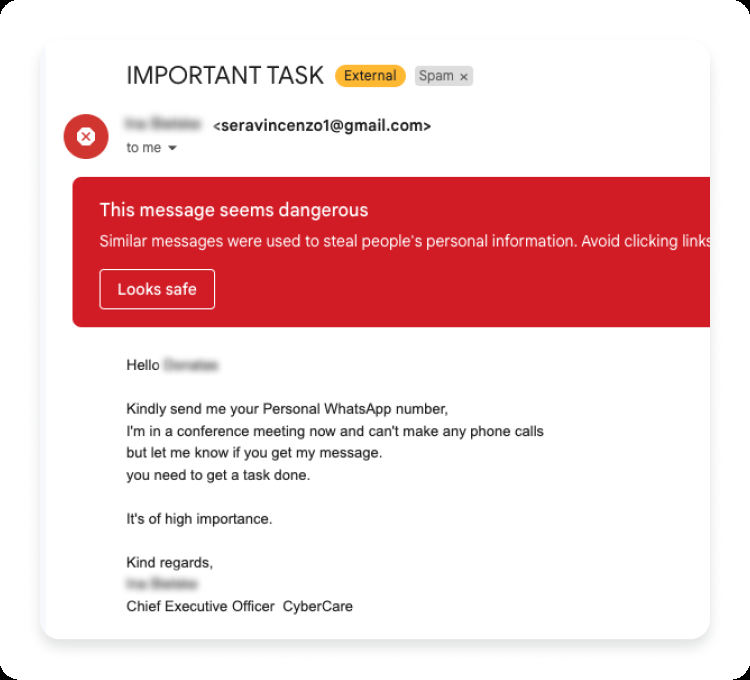

1. Phishing: La Minaccia Numero Uno (Ancora Più Sofisticata)

Il phishing rimane l'attacco più diffuso e pericoloso del 2025, ma con una differenza cruciale: ora è potenziato dall'intelligenza artificiale. I criminali utilizzano l'AI per creare email, SMS e messaggi WhatsApp estremamente convincenti, personalizzati e quasi indistinguibili da comunicazioni legittime.

Come funziona: Ricevi un'email o un messaggio che sembra provenire dalla tua banca, da Amazon, da Poste Italiane o da un collega. Il messaggio ti chiede di cliccare su un link urgente per "verificare il tuo account", "confermare un pagamento" o "scaricare un documento importante". Il link ti porta a un sito fasullo identico all'originale, dove inserisci le tue credenziali che vengono immediatamente rubate.

Dati allarmanti: Nel 2025, il phishing rappresenta il 25% di tutti gli attacchi informatici. Quasi il 25% degli attacchi alle app di collaborazione aziendale (Teams, Slack) ha utilizzato deepfake generati dall'AI o messaggi automatizzati ultra-realistici.

Come difendersi dal phishing:- Verifica sempre il mittente: Controlla attentamente l'indirizzo email completo. Gli attaccanti usano domini simili (es. "amaz0n.com" invece di "amazon.com").

- Non cliccare mai su link in email sospette: Vai direttamente sul sito ufficiale digitando l'URL nel browser o usando l'app ufficiale.

- Attiva l'autenticazione a due fattori (2FA): Anche se un criminale ruba la tua password, non potrà accedere senza il secondo fattore (SMS, app authenticator).

- Diffida dell'urgenza: Il 90% dei messaggi di phishing crea un falso senso di urgenza ("Il tuo account sarà bloccato entro 24 ore!"). Le aziende serie non operano mai così.

- Usa un filtro anti-phishing: Browser moderni (Chrome, Edge, Firefox) e antivirus premium hanno protezioni integrate che bloccano siti di phishing noti.

2. Ransomware: Il Ricatto Digitale in Crescita Esplosiva

Il ransomware è il malware che cripta tutti i tuoi file (documenti, foto, database aziendali) e ti chiede un riscatto in Bitcoin per recuperarli. Nel 2025, rimane la minaccia numero uno per aziende e privati, con un aumento del 70% delle vittime rispetto all'anno precedente.

Come funziona: Il ransomware entra nel tuo sistema attraverso email di phishing, download di software pirata, exploit di vulnerabilità o attacchi a RDP (Remote Desktop Protocol) mal protetti. Una volta attivo, cripta silenziosamente tutti i file e mostra una schermata con la richiesta di riscatto (spesso migliaia o milioni di euro).

Gruppi più attivi nel 2025: I gruppi ransomware più pericolosi identificati sono Cl0p, Akira, Qlin e LockBit (rinato dopo lo smantellamento del 2024). Molti operano con il modello "Ransomware-as-a-Service" (RaaS), vendendo i loro strumenti ad altri criminali.

Settori più colpiti: Il settore manifatturiero rappresenta il 15% di tutte le vittime, seguito da retail, food & beverage (12%) e telecomunicazioni (10%). Le PMI sono particolarmente vulnerabili: il 70% dei ransomware colpisce piccole e medie imprese.

Come difendersi dal ransomware:- Backup regolari offline: La difesa più importante. Fai backup settimanali (o giornalieri per dati critici) su hard disk esterni disconnessi dalla rete o su cloud con versioning (Google Drive, Dropbox).

- Mantieni tutto aggiornato: Installa immediatamente gli aggiornamenti di sicurezza per Windows, macOS, software e applicazioni. Le vulnerabilità note sono la porta d'ingresso più comune.

- Usa un antivirus con protezione ransomware: Soluzioni come Bitdefender, Kaspersky, Norton hanno moduli specifici che bloccano i tentativi di crittografia non autorizzata.

- Disabilita le macro di Office: Molti ransomware si diffondono tramite documenti Word/Excel con macro malevole. Disabilitale nelle impostazioni di Office.

- Limita i permessi degli utenti: In azienda, gli utenti non dovrebbero avere privilegi di amministratore. Limita i danni potenziali.

- Non pagare mai il riscatto: Non c'è garanzia che i criminali ti restituiranno i file, e finanzi ulteriori attacchi.

3. Furto di Credenziali e Infostealer: Il Crimine Silenzioso

Nel 2025, il furto di credenziali (username e password) è esploso come minaccia principale. I criminali preferiscono sempre più rubare le credenziali piuttosto che crittografare i dati: il 18% degli attacchi ha come obiettivo il furto di dati contro l'11% della crittografia.

Come funziona: Gli "infostealer" sono malware progettati per rubare password salvate nei browser, cookie di sessione, token di autenticazione e dati delle carte di credito. Si diffondono tramite phishing, software craccato o estensioni del browser fasulle. Una volta installati, operano silenziosamente inviando tutti i dati ai criminali.

La minaccia crescente dell'AI: IBM X-Force ha registrato un aumento del 180% degli infostealer rispetto al 2023, facilitato dall'uso dell'AI per automatizzare la distribuzione e l'analisi dei dati rubati.

Come difendersi dal furto di credenziali:- Usa un password manager: Strumenti come Bitwarden, 1Password o Dashlane generano e memorizzano password uniche e complesse per ogni sito. Non riutilizzare mai la stessa password.

- Cambia le password immediatamente dopo una violazione: Usa siti come HaveIBeenPwned.com per verificare se le tue email sono state compromesse in data breach.

- Abilita l'autenticazione a due fattori ovunque: Anche con password rubate, l'account resta protetto.

- Non salvare password nei browser: Meglio affidarsi a un password manager dedicato con crittografia end-to-end.

- Installa estensioni solo da fonti ufficiali: Evita estensioni del browser sconosciute o da store non ufficiali.

- Scansiona regolarmente il PC: Usa Malwarebytes (gratuito) per rilevare infostealer nascosti.

4. Attacchi DDoS: Quando Internet Si Blocca

Gli attacchi DDoS (Distributed Denial of Service) sovraccaricano un sito web o un servizio online con una quantità enorme di traffico fasullo, rendendolo inaccessibile agli utenti legittimi. Nel 2025, questi attacchi sono usati anche per estorsioni (RDoS - Ransom DDoS): i criminali chiedono un riscatto per fermare l'attacco.

Come funziona: I criminali utilizzano botnet (reti di migliaia di dispositivi infetti, spesso IoT come telecamere o router compromessi) per inviare contemporaneamente milioni di richieste a un server target, saturandone la banda e le risorse fino al collasso.

Nuove minacce: Le botnet IoT potenziate (come Mirai 2.0 e R2-D2) possono generare attacchi DDoS da centinaia di Gigabit al secondo. Il settore finanziario è particolarmente colpito: il 58% degli attacchi DDoS in Europa ha preso di mira banche.

Come difendersi dagli attacchi DDoS:- Usa un servizio di protezione DDoS: Cloudflare (gratuito per siti piccoli), Akamai, AWS Shield offrono protezione automatica filtrando il traffico malevolo.

- Monitora il traffico anomalo: Imposta alert per picchi di traffico improvvisi e inspiegabili.

- Distribuisci le risorse (CDN): Una Content Delivery Network distribuisce il carico su più server geograficamente dispersi, riducendo l'impatto di un attacco.

- Aggiorna i dispositivi IoT: Cambia le password di default di router, telecamere IP e dispositivi smart. Molti DDoS partono da questi dispositivi compromessi.

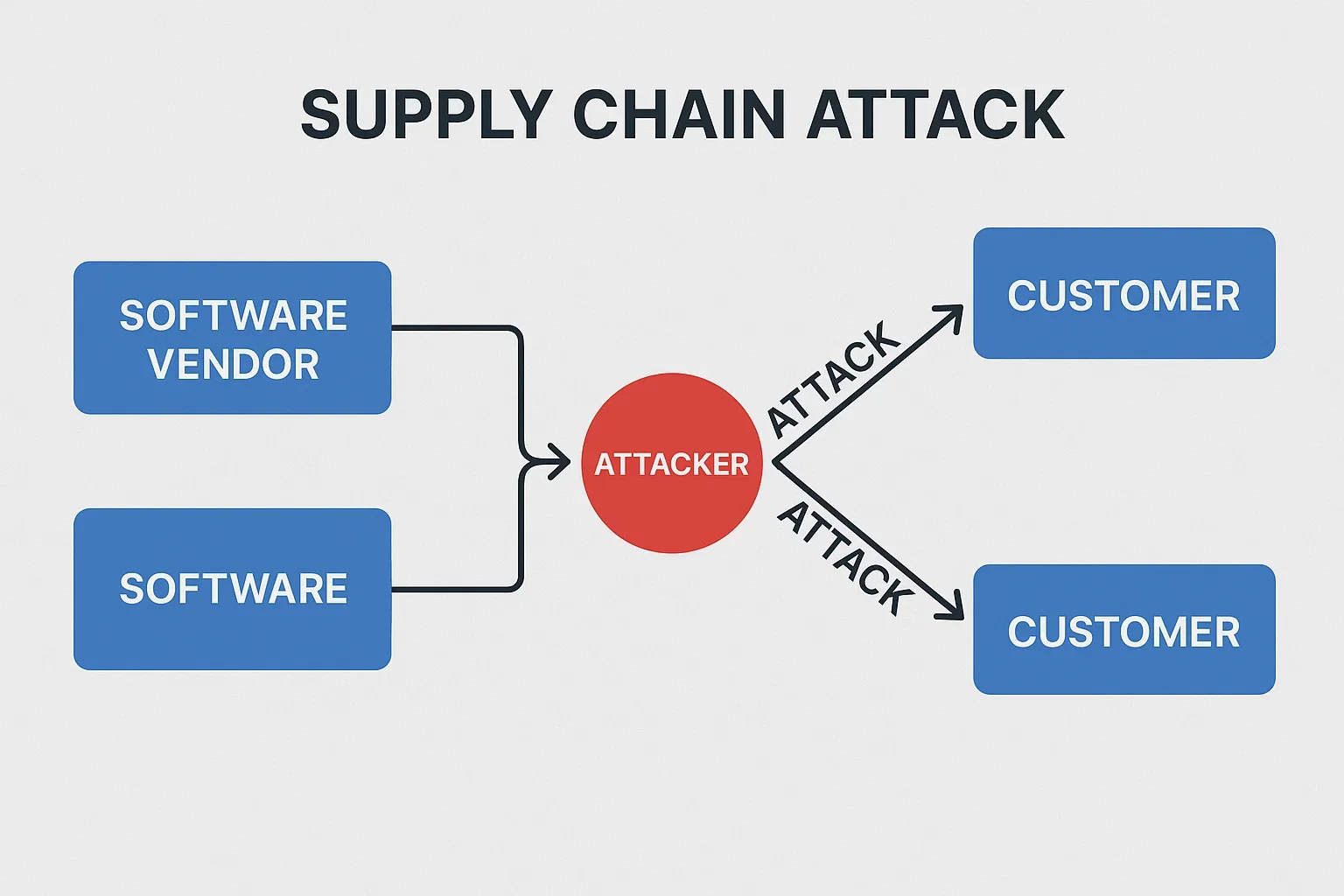

5. Attacchi alla Supply Chain: Il Cavallo di Troia Moderno

Gli attacchi alla supply chain (catena di approvvigionamento) sono tra i più sofisticati e devastanti del 2025. I criminali non attaccano direttamente la vittima finale, ma compromettono un fornitore, un software di terze parti o un aggiornamento di un programma fidato per infiltrarsi in migliaia di sistemi contemporaneamente.

Come funziona: Gli attaccanti infiltrano malware in software legittimi, aggiornamenti automatici, librerie di codice o servizi cloud utilizzati da molte aziende. Quando le vittime installano l'aggiornamento "ufficiale" o usano il servizio compromesso, il malware si diffonde automaticamente.

Esempi recenti: Nel 2025 sono aumentati gli attacchi che sfruttano vulnerabilità in API, micro-servizi cloud e supply chain software, colpendo interi ecosistemi di aziende attraverso un singolo punto di compromissione.

Come difendersi dagli attacchi supply chain:- Verifica l'integrità dei software: Controlla sempre le firme digitali e i checksum (hash) dei file scaricati.

- Limita i fornitori di terze parti: Riduci al minimo le dipendenze da servizi esterni e valuta attentamente la loro sicurezza.

- Monitora gli aggiornamenti: Prima di installare aggiornamenti critici, aspetta qualche giorno per verificare che non ci siano segnalazioni di problemi.

- Segmenta la rete: Isola i sistemi critici da quelli connessi a fornitori esterni.

- Usa soluzioni EDR: Gli strumenti di Endpoint Detection and Response monitorano comportamenti anomali anche in software legittimi compromessi.

6. Malware Tradizionale: Virus, Trojan e Spyware

Nonostante l'evoluzione delle minacce, i malware "classici" (virus, trojan, spyware) continuano a rappresentare una minaccia significativa nel 2025. Il malware è stato rilevato nell'1,47% dei backup email di Microsoft 365.

Come funziona: I virus si replicano e si diffondono tra file e dispositivi; i trojan si mascherano da software legittimi per infiltrarsi; gli spyware monitorano segretamente le tue attività (keylogger registrano tutto ciò che digiti, incluse password e dati bancari).

Vettori di diffusione: Allegati email (soprattutto file ZIP, documenti Office con macro), download da siti non sicuri, software pirata, chiavette USB infette, pubblicità malevole (malvertising).

Come difendersi dal malware:- Installa un antivirus affidabile: Bitdefender, Kaspersky, Norton, Windows Defender (gratuito e molto migliorato) offrono protezione in tempo reale.

- Non scaricare software pirata: Crack, keygen e software "gratis" da fonti non ufficiali sono spesso infetti.

- Scansiona i file prima di aprirli: Usa VirusTotal.com per analizzare file sospetti gratuitamente.

- Disabilita l'esecuzione automatica: Impedisce a chiavette USB infette di eseguire codice automaticamente.

- Naviga solo su siti HTTPS: Il lucchetto nella barra degli indirizzi garantisce una connessione criptata.

La Tua Checklist di Sicurezza Definitiva per il 2025

Oltre alle difese specifiche per ogni attacco, ecco le 10 regole d'oro per proteggere la tua vita digitale nel 2025:

- Mantieni tutto aggiornato: Sistema operativo, browser, antivirus, app, firmware di router e dispositivi IoT. Gli aggiornamenti correggono vulnerabilità critiche.

- Usa password uniche e complesse: Almeno 12 caratteri, con maiuscole, minuscole, numeri e simboli. Mai la stessa password per più account.

- Attiva l'autenticazione a due fattori (2FA): Su email, social, banking, e-commerce. Preferisci app authenticator (Google Authenticator, Authy) agli SMS.

- Fai backup regolari: Regola del 3-2-1: 3 copie dei dati, su 2 supporti diversi, di cui 1 offline/cloud.

- Usa una VPN su reti Wi-Fi pubbliche: Cripta il traffico e impedisce lo sniffing dei dati.

- Diffida delle email non richieste: Anche se sembrano ufficiali. Verifica sempre contattando l'azienda attraverso canali ufficiali.

- Limita le informazioni pubbliche: Meno condividi sui social, meno informazioni hanno i criminali per attacchi mirati.

- Monitora i tuoi account: Controlla regolarmente gli estratti conto e le attività sospette. Usa servizi come HaveIBeenPwned per verificare violazioni.

- Educa te stesso e chi ti circonda: La consapevolezza è la prima difesa. Condividi queste informazioni con familiari e colleghi.

- Crea un piano di emergenza: Cosa fare in caso di attacco? A chi rivolgersi? Avere un piano riduce i danni.

Strumenti Essenziali di Difesa per il 2025

Ecco una lista degli strumenti che DEVI avere installati e attivi:

| Strumento | Funzione | Opzione Consigliata |

|---|---|---|

| Antivirus/Antimalware | Protezione in tempo reale da virus, ransomware, spyware | Bitdefender, Kaspersky, Windows Defender (gratis) |

| Password Manager | Gestione sicura di password uniche | Bitwarden (gratis), 1Password, Dashlane |

| VPN | Crittografia del traffico e protezione su Wi-Fi pubblici | NordVPN, Surfshark, ProtonVPN |

| Firewall | Blocco connessioni non autorizzate | Windows Firewall (integrato), GlassWire (avanzato) |

| Backup Cloud | Copia di sicurezza automatica | Google Drive, Dropbox, Backblaze |

| App Authenticator | Autenticazione a due fattori | Google Authenticator, Authy, Microsoft Authenticator |

Domande Frequenti (FAQ)

Qual è l'attacco informatico più pericoloso nel 2025?

Il ransomware rimane la minaccia più devastante, con un aumento del 70% delle vittime. Può paralizzare completamente un'azienda o farti perdere tutti i dati personali. La difesa migliore sono backup offline regolari.

Come faccio a sapere se il mio computer è stato infettato?

Segnali comuni: rallentamenti improvvisi, programmi che si aprono da soli, popup pubblicitari eccessivi, antivirus disabilitato misteriosamente, attività di rete anomala. Esegui una scansione completa con Malwarebytes e il tuo antivirus.

L'antivirus gratuito è sufficiente?

Per utenti domestici con abitudini di navigazione prudenti, Windows Defender (integrato e gratuito) offre una protezione base solida. Per protezione avanzata (anti-ransomware, VPN, protezione webcam), considera soluzioni premium come Bitdefender o Kaspersky.

Devo pagare il riscatto se vengo colpito da ransomware?

No. Non c'è garanzia che i criminali ti restituiranno i file, e finanzi ulteriori crimini. Consulta un esperto di cybersecurity, prova tool di decryption gratuiti (No More Ransom Project) e ripristina dai backup.

Come riconosco un'email di phishing?

Segnali di allarme: senso di urgenza, errori grammaticali, mittente con dominio sospetto (es. "paypa1.com"), link che puntano a URL strani, richieste di password o dati personali. In caso di dubbio, contatta l'azienda direttamente.

Conclusione: La Sicurezza è una Responsabilità Continua

Nel 2025, gli attacchi informatici sono più sofisticati, automatizzati e diffusi che mai. La buona notizia? Con le conoscenze giuste e gli strumenti adeguati, puoi proteggerti efficacemente dalla stragrande maggioranza delle minacce.

Ricorda: la sicurezza informatica non è un prodotto che installi una volta sola, ma un processo continuo fatto di aggiornamenti, vigilanza e buone abitudini. Implementa le strategie di difesa che abbiamo descritto, mantieni sempre alta l'attenzione e non abbassare mai la guardia.

La tua sicurezza digitale è nelle tue mani. Inizia oggi stesso ad applicare queste difese e condividi questa guida con chi ti sta a cuore.

Hai domande o hai avuto esperienze con attacchi informatici? Condividile nei commenti qui sotto. La comunità può imparare dalla tua esperienza!

💬 Commenti (0)

Nessun commento ancora. Sii il primo a commentare!